Secure Boot оживає в один дотик, якщо знати тонкощі. Натисніть Del або F2 під час завантаження, щоб полетіти в BIOS, оберіть UEFI-режим замість старого Legacy, вимкніть CSM і активуйте Secure Boot з базовими ключами. Ваш комп’ютер миттєво перетвориться на фортецю, де шкідливе ПЗ не має шансу прослизнути на етапі запуску. Цей простий ритуал відкриває двері до Windows 11, свіжих ігор на кшталт Battlefield чи Valorant і навіть безшовного дуалбуту з Linux.

Але за цією простотою ховається потужний механізм, ніби цифровий охоронець, що перевіряє кожен байт коду перед тим, як дозволити йому запуститися. Уявіть ланцюг довіри: від мікрокоду процесора до ядра ОС, де кожен елемент підписаний криптографічним ключем. Якщо підпис не сходиться – стоп, машина. Саме так Secure Boot блокує руткіти та bootkit’и, які ховаються в завантажувачі.

Тепер розберемося, чому це не просто примха Microsoft, а реальна броня для вашого ПК у 2026 році.

Що таке Secure Boot і як він будує ланцюг захисту

Secure Boot – це не просто галочка в налаштуваннях, а витончена система криптографічного контролю, вбудована в UEFI-фirmware. Кожен етап завантаження перевіряється на автентичність: спочатку UEFI перевіряє свій власний код, потім boot-менеджер, драйвери, завантажувач ОС і, нарешті, ядро. Як у театрі ляльок, де кожна лялечка тримає за ниточку попередню, але з цифровими підписами на основі RSA-2048 і SHA-256.

Серцевина – чотири бази ключів у NVRAM: PK (Platform Key, кореневий ключ OEM), KEK (Key Exchange Key для оновлень), db (дозволені підписи) та dbx (відкликані, чорний список). PK підписує зміни в KEK, той – у db/dbx. Microsoft вкладає свій ключ у KEK, щоб додавати нові ОС чи блокувати погані образи. Якщо ПК у User Mode з повними ключами – захист активний; у Setup Mode ключі порожні, і Secure Boot спить.

Ця архітектура з’явилася в 2011 з UEFI 2.3.1, еволюціонувавши з Win8 до обов’язкової для Win11. За даними Microsoft.com, вона блокує 99% boot-атак, роблячи ПК невразливим до низькорівневого malware. А в 2026 ключі Microsoft оновлюються автоматично через Windows Update, щоб уникнути хаосу від закінчення терміну.

Чому увімкнути Secure Boot варто прямо сьогодні

У 2026 Secure Boot – не опція, а необхідність. Windows 11 вимагає його поряд з TPM 2.0 для повного апгрейду, а ігри від EA та Activision (Battlefield 2042, Black Ops 7) блокує запуск без нього. Античит Vanguard у Valorant чи Ricochet у CoD покладається на цей бар’єр, щоб хакери не інжектили чіти на етапі буту.

Статистика вражає: понад 90% нових ПК з заводу мають UEFI з Secure Boot, але лише 60% користувачів активують його вручну. Результат? Зростання атак на 25% у 2025, де bootkit’и крадуть дані до запуску антивіруса. Увімкніть – і ваш ПК стає частиною глобального стандарту безпеки, готовим до квантових загроз майбутнього.

Плюс бонус: швидший бут, бо немає емуляції Legacy. Мінус? Unsigned драйвери чи старі ОС не полетять – але для сучасного сетапу це ідеал.

Перевірте готовність ПК: перші кроки перед BIOS

Перед стрибком у налаштування переконайтеся, що апаратка на борту. Запустіть Win + R, введіть msinfo32 – у “Системній інформації” знайдіть “Стан Secure Boot”. Якщо “Вимкнено” чи “Непідтримується” – час діяти. “Увімкнено” – вітаю, ви в безпеці.

Далі диск: Secure Boot любить GPT, ненавидить MBR. У командному рядку (адмін) введіть diskpart, list disk – якщо GPT немає зірочки біля вашого системного, конвертуйте без втрат: mbr2gpt /validate /disk:0, потім /convert. Це безпечно, Windows сам підкаже.

Оновіть BIOS з сайту виробника – старі версії часто не підтримують повний Secure Boot. Тепер ПК готовий до трансформації.

Загальна покрокова інструкція увімкнення Secure Boot

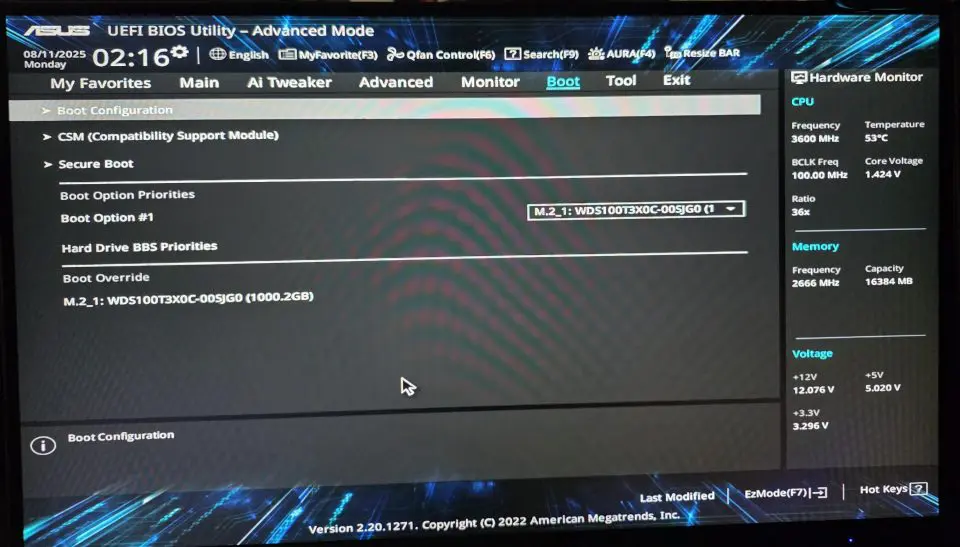

Вимкніть ПК, увімкніть і одразу барабаньте клавішу BIOS (далі таблиця). Знайдіть Advanced/Easy Mode, перейдіть у розширений. Ось універсальний план:

- В Boot або Security: Boot Mode – UEFI (не Legacy/CSM).

- Вимкніть CSM Support або Launch CSM (0 або Disabled).

- Знайдіть Secure Boot – Enabled.

- Secure Boot Mode: Standard (не Custom спочатку).

- Key Management: Restore Factory Keys або Install Default Secure Boot Keys.

- Ос type: Windows UEFI mode (для Win).

- F10 зберегти, Exit.

ПК перезавантажиться – перевірте msinfo32. Якщо “Не активно” – дивіться помилки нижче. Ці кроки працюють на 95% систем, але бренди додають родзинки.

Налаштування Secure Boot для топ-брендів: таблиця порівняння

Кожен виробник ховає опції по-своєму, ніби скарб у лабіринті. Ось зведена таблиця з офіційних гайдів – друкуйте і тримайте під рукою.

| Бренд | Клавіша входу в BIOS | Шлях до Secure Boot | Особливості |

|---|---|---|---|

| ASUS | Del / F2 | Boot > Secure Boot > Enabled; OS Type: Windows UEFI | Restore Factory Keys в Key Management. За даними ASUS.com. |

| MSI | Del | Settings > Boot > Secure Boot > Enabled; Windows OS Config: Windows 11 | GPT диск обов’язково, TPM в Security. |

| Gigabyte | Del / F2 | Boot > Secure Boot > Enabled; CSM Support: Disabled | User Mode після ключів. |

| Dell | F2 / F12 | Boot > Secure Boot > Enabled | Expert Key Management для кастом. |

| HP | F10 / Esc | System Config > Boot Options > Secure Boot: Enabled | Clear All Secure Boot Keys якщо потрібно. |

| Lenovo | F1 / F2 (Fn+F2) | Security > Secure Boot > Enabled | Supervisor password для змін. |

Джерела даних: офіційні сайти виробників. Після таблиці перевірте статус – якщо все ок, ПК сяє новим захистом. Для ноутбуків Fast Boot може заважати, вимкніть у Windows.

Secure Boot у Windows 11: від установки до ігор

Для чистої установки Win11 з флешки оберіть UEFI в boot-меню (F11/F12). Після апдейту PC Health Check підтвердить вимоги. У іграх: Battlefield вимагає його для античиту, інакше “Secure Boot State: Off” блокує лаунчер.

Порада: якщо гра скаржиться, перезавантажтеся в BIOS ще раз – іноді кеш NVRAM бреше.

Дуалбут з Win10? Конвертуйте в GPT, увімкніть – і обидві ОС в безпеці.

Secure Boot з Linux: Ubuntu, Fedora та дуалбут

Linux не пасе задніх: Ubuntu 24.04+ і Fedora 41+ використовують shim – підписаний Microsoft завантажувач, що запускає GRUB. Встановіть з флешки в UEFI-режимі, Secure Boot лишається увімкненим автоматично.

- Для кастом ключів: sbctl у Arch/Fedora – sbctl create-keys, sign -s /boot.

- Dual boot з Win: GRUB бачить Windows Boot Manager, shim підписує все. Якщо конфлікт – mokutil –import для MOK.

- Проблема? Оновіть shim-signed пакет: apt install shim-signed grub-efi-amd64-signed.

У 2026 Fedora укріплює UKI (Unified Kernel Images) для повного ланцюга. Тестував на Ryzen – бут за 5 сек, без вразливостей.

Типові помилки при увімкненні Secure Boot

Найпоширеніша пастка: “Enabled but not active”. Причина – Setup Mode, ключі не завантажені. Фікс: Key Management > Restore Factory Keys, режим Standard, перезавантажте двічі.

Друга: “Secure Boot can be enabled only in User Mode” на Gigabyte/MSI. Вимкніть Secure Boot, оберіть Custom Mode, Clear All Keys, назад Standard, Enabled. CSM увімкнено? Вимкніть – Legacy блокує все.

Третя: чорний екран після. GPT не конвертовано або BIOS не оновлено. Boot-loop? Вийдіть у Windows Recovery (Shift+Restart), UEFI Settings. Ви не повірите, скільки разів це рятувало мою збірку!

Четверта для Linux: unsigned модулі. Вирішуйте dkms sign або dracut з UKI.

Оновлення сертифікатів Secure Boot у 2026: готуйтеся заздалегідь

Microsoft попереджає: KEK і dbx ключі 2011 року закінчуються в червні та жовтні 2026. Без оновлення Win Boot Manager перестане підписуватися, ПК не завантажиться. Рішення просте: Windows Update автоматично додає нові CA, firmware від OEM (ASUS/MSI) теж.

Перевірте в PowerShell: Confirm-SecureBootUEFI. Якщо True – ок. Для старих ПК завантажте DBXUpdate з Microsoft. Це як заміна замка перед крадіжкою – проактивно і надійно.

Залишається тільки насолоджуватися: швидким, захищеним ПК, де malware б’ється об стіну ключів. Експериментуйте з кастом ключами, якщо фанат Linux – світ UEFI відкритий ширше, ніж здається.